Avast může sledovat zákazníky stejně jako Lenovo. Vědí to uživatelé?

Určitě jste zaznamenali aféru výrobce počítačů Lenovo a programu Superfish, který vlastním certifikátem četl důvěrná data uživatelů. Tato zpráva obletěla celý internet. Společnost Lenovo se vyjádřila, že již projekt ukončila. Jsou již ale rizika pryč? Aktuálně byl objeven další problém u společnosti Avast, která místo certifikátu serveru používá vlastní certifikáty, navíc ještě špatně.

Článek o kauze Superfish najdete například na Lupě. Pojednává o tom, že program výrobce notebooků provádí na uživatelích aktivní Man-in-the-middle útok pomocí svých vlastních (podvržených) SSL certifikátů. MITM útok je koncept podvržení falešného certifikátu uživateli. Ten tak omylem komunikuje s útočníkem, nikoliv se serverem. Komunikace není soukromá. Nepoužívá se pravý SSL certifikát serveru.

Na Lenovo již řeč přišla. Co Avast?

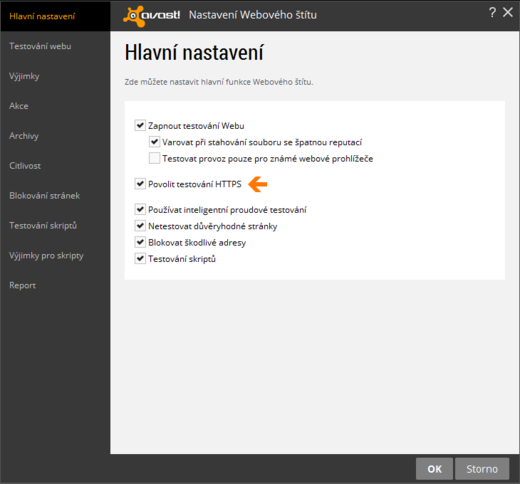

Stejný princip používá i Avast. V případě programu Avast je instalace a použití „webového štítu” provedena uživatelem dobrovolně. Funkce je určitě prezentována jako nezbytná. Jedná se přeci o součást bezpečnostního softwaru, který nás má v první řadě chránit. Nicméně nás chtání tak dokonale, že nevěří standardním SSL certifikátům a do kořenových certifikátů systému uživatele si program nainstaluje Root certifikát výrobce, kterým jsou „vydávány“ jeho certifikáty pracovní. Ty poté sám nahrazuje certifikáty serveru.

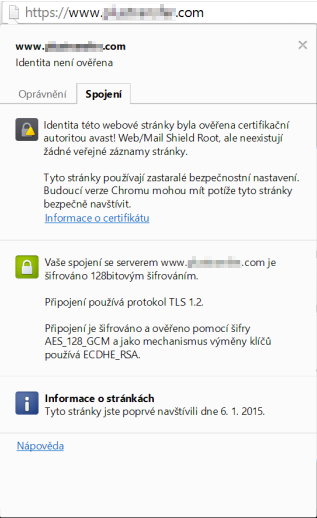

Jak úpravu poznáte v prohlížeči?

Pokud si s aktivním Avast Web štítem otevřete jakoukoliv stránku se zeleným adresním řádkem. Například internetové bankovnictví vaší banky. V rychlosti běžnou stránku, jako je SSLmarket.cz. Místo prestižního Symantec Secure Site EV certifikátu bude vnucen podvržený certifikát Avastu, který samozřejmě není EV, ale je vystaven pro stejnou doménu a je důvěryhodný (díky Rootu avastu v úložišti).

Možnost sledování i při online platbě kartou

Největší rozdíl je, že nekomunikujete napřímo se serverem a už vůbec ne nejdůvěryhodnějším EV certifikátem Symantec. To dává Avastu možnost, jak přečíst vaši šifrovanou komunikaci před odesláním dat na server i u činností, u kterých si to opravdu nepřejete. Například při online platbě pomocí debetní karty.

EV certifikát musí Avast eliminovat

Certifikační autorita EV certifikát vystavuje po důkladném ověření a není možné si udělat EV certifikát vlastní. Naštěstí jsou v prohlížečích „natvrdo” uvedeny autority, které je vystavují. Tento problém Avast řeší tím, že EV certifikát musí zcela eliminovat. Zelený řádek ho nezajímá, stejně jako Certificate Transparency; uživatelům jednoduše toto dodatečné zabezpečení HTTPS nedovolí použít.

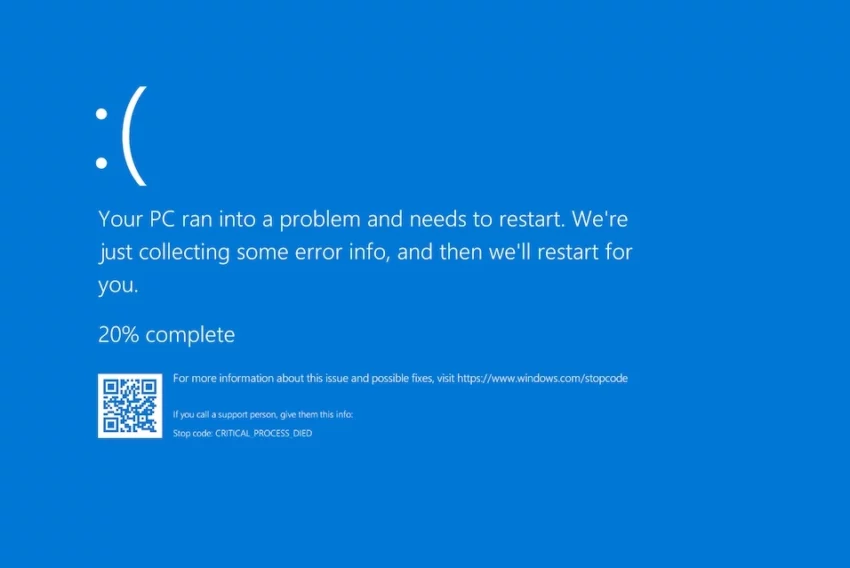

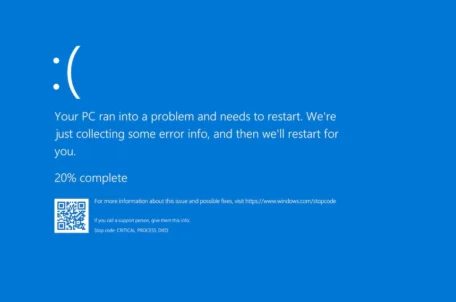

Třešničkou na dortu je neschopnost Avastu uvést své „MITM certifikáty“ do souladu s požadavky Chrome. Někteří uživatelé pak v Chromu vidí na svém vlastním webu, na který nasadili důvěryhodný certifikát od SSLmarketu, podobné nesmysly:

Velký bratr Avast?

Avast se chová jako velký bratr. Tvrdím, že toto použití MITM útoku je nepřijatelné, zcela amatérsky provedené. Navíc dochází k manipulaci s kořenovými certifikáty. Je nepřípustné, aby třetí strana mohla číst obsah šifrované HTTPS komunikace mezi uživatelem a serverem. Jediné možné opodstatnění tohoto postupu je v korporátní sféře a proxy řešeních, které se chtějí do HTTPS „dívat”. Korporace to provádí vědomě a ví, co dělá; obyčejný uživatel to nepostřehne.

Avast se uživatele neptá, zdali chce, aby jeho citlivá data byly čteny třetí stranou, která vstupuje do celé komunikace ještě před serverem. Při pokročilé instalaci je možné Webový štít odškrtnout, ale zcela chybí popis této funkce a jejího fungování. Málokdo si tak uvědomuje rizika s tím spojená. Navíc naprostá většina uživatelů instaluje programy strojovým klikáním na „pokračovat“ případně „OK“. Smluvní podmínky si čte opravdu malé procento uživatelů.

Avast bohužel není sám

MITM útok používá ve snaze „vidět do HTTPS” více produktů a firem. Kromě zmíněného Superfish od Lenova například aerolinky GoGo, které cestujícím špehují obsah HTTPS komunikace. Často to dělají vlády nedemokratických režimů, které používají falešné SSL certifikáty pro Google servery, Facebook, a další populární služby. Z desktopových programů stojí za zmínění například PrivDog v prohlížeči od Comoda.

Jak funkci webový štít vypnout?

Cílem tohoto článku je ukázat na zbytečnou a nedomyšlenou funkci programu, která může být zneužita. Zároveň se jedná o porušení důvěry uživatele a špatné bezpečnostní praktiky. Jeho cílem není uživatelům rozmluvit použití programu Avast.

Článek byl převzat se svolením z blogu SSLmarket.cz

Doplnění: 3.3.2015 , 10:45: Webový štít si sám určuje, na kterých webových stránkách zmíněnou funkcni použije. Bohužel v podmínkách nemá konkretizováno, v jakých případech SSL certifikát přepisuje a kde nechá komunikaci přímo se serverem.

Lukáš Elner

Bře 2, 2015 v 21:08Dobrý den, bylo by možné získat vyjádření firmy AVAST? Docela by mě to zajímalo, jakožto správce sítě a end user support pracovníka, dost se na mě s touto otázkou obracejí uživatelé, kteří třebas doma používají AVAST, jako antivir, není to férové jednání! Díky

Marek Machač

Bře 3, 2015 v 8:18Dobrý den,

autor původního článku na blogu SSLmarket, pan Zechmeister, se již dotazoval dne 27.2. na FB profilu Avastu. Na tomto profilu běžně probíhá komunikace mezi zákazníky a Avastem, bohužel jeho dotaz zatím zodpovězen nebyl.

Zkusil jsem Avast požádat o vyjádření pomocí emailu. Reakci samozřejmě zveřejníme na našem magazínu.

Martin K.

Bře 2, 2015 v 21:22Je dobré vědět, jak se k nám velké korporace chovají. Bída s nouzí.

Zdenek

Bře 3, 2015 v 19:52Tak, ono je to cely o duvere. Kdyz si nainstalujete Antivir, tak bud mu verite, protoze skenuje vsechny vase soubory (ano i ty lechtive fotky vasi pritelkyne). Kazdy antivir bezi pod uctem SYSTEM, ma sve drivery, tudiz, muze s vasim pocitcem cokoli. Tak jako jakykoli Rootkit.

Jde jen o to, zda verite, ze vam skodi nebo zda vas chrani. Stejne tak jako verite googlu, kdyz pouzivate gmail, jako verite paypalu kdyz mu sverite svou platebni kartu.

SSL sifrovani je ted velmi levne, a tudiz se casto pouziva na zlych webech, prave k zakryti malware skriptu, souboru a podobne. Pokud chcete aby vas pred tim AV chranil, musite mu to povolit. Jinak nse pak nezlobte, ze neco nechytil, co slo pres SSL.

A co se zelenych certifiaktu tyce, ted jsem zrovna s AVASTem an sve komercni bance, a certifikat je ZCELA v poradku. Takze, zde autor clanku bud nevi o cem mluvi, nebo zamerne lze.

A jeste nakonec, Esset, ci Kaspersky maji podobne skenovani taky:)

Zdenek

Bře 3, 2015 v 19:55Zeby cenzurka ? Napsal jsem komentar a nejak se nezobrazil..

Marek Machač

Bře 4, 2015 v 7:38Pěkné ráno,

kvůli velkému množství spamu je každý komentář schvalován ručně. Děkuji za pochopení.

Petr

Pro 28, 2015 v 17:10V nové verzi již nedochází k podstrčení jiného certifikátu. Již probíhá kontrola přímo na počítači klienta.